Процессоры бывают удачные и не очень, с разблокированным множителем и без, бюджетные и топовые, но всем им, несмотря на различия, требуется охлаждение. У электронщиков есть поговорка: всё, что потребляет ток — греется. Если не отводить излишек тепла от кристалла полупроводника транзистора он перегреется и быстро выйдет из строя. Процессоры насчитывают миллиарды транзисторов и, не смотря на тонкие техпроцессы, выделяют под нагрузкой достаточно тепла, с излишком коего, призван справится кулер.

Охлаждение поставляемое с процессорами Intel уже давно выглядит весьма тщедушно: вспомните комплектацию старых-добрых Pentium 4 или AMD Athlon 860 с кулерами Cooler Master — разница колоссальна!

Разумеется, чипы стали гораздо технологичнее, холоднее и сравнивать тепловыделение Pentium D 805 равное 95-и Ваттам с Pentium G5400 с его 58 Вт некорректно. Но, во-первых, новые процессоры Intel могут выходить за пределы теплового пакета, как в рамках фирменной технологии Turbo boost, так и благодаря стараниям некоторых производителей материнских плат реализовавших в EFI (BIOS) функции разгона даже при заблокированном множителе ЦП. Ну а во-вторых собирать игровой компьютер (пускай и Low-end) с бюджетным кулером-огрызком не комильфо. На дорогой материнской плате и в окружении прочих девайсов с RGB подсветкой он будет смотреться довольно миршево. Вывод напрашивается сам собой: в любой более-менее приличной сборке боксовому кулеру не место.

Ну а что, если бюджет на сборку ПК ограничен, а использовать стоковый охладитель не хочется ни в какую? На помощь придёт семейство недорогих решений от известных компаний специализирующихся на системах охлаждения. Cooler Master Hyper T20 — типичный представитель класса бюджетных башенных кулеров.

Cooler Master Hyper T20

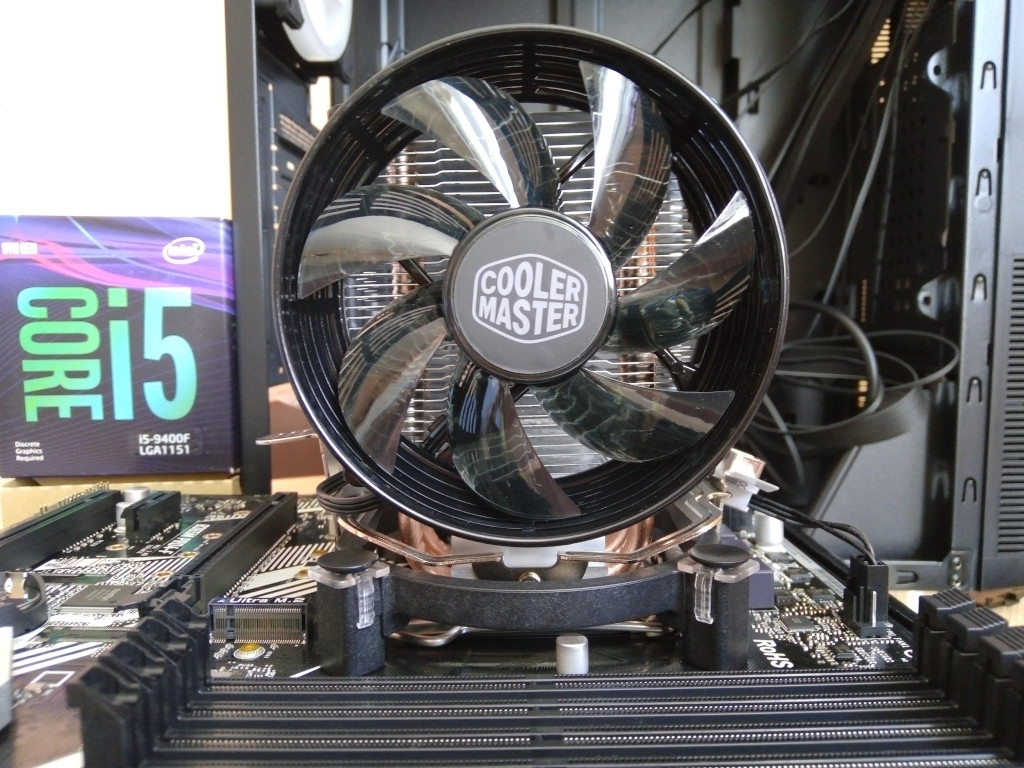

Имея довольно скромные размеры (95 x 80 x 117 mm) Cooler Master Hyper T20 может похвастаться универсальным креплением под все виды сокетов (LGA и AM), двумя медными теплотрубками в радиаторе и подшипником с винтовой нарезкой в вентиляторе. Не менее привлекательной является и цена изделия — 12$.

Комплектация

Комплектация очень скромная: непосредственно кулер с креплением под AM-сокет, универсальный переходник под Intel LGA с пинами, фирменная термопаста и брошюрка.

Крепление

Универсальность крепления под различные типы сокетов реализовано в данной модели просто и максимально дёшево: металлические зацепы идущие под пластиковые ушки на сокете AMD являются частью радиатора. На платформы Intel вся конструкция ставится через переходник имитирующий в верхней части крепление под AMD, а снизу имеющий фирменные пины для Intel платформ.

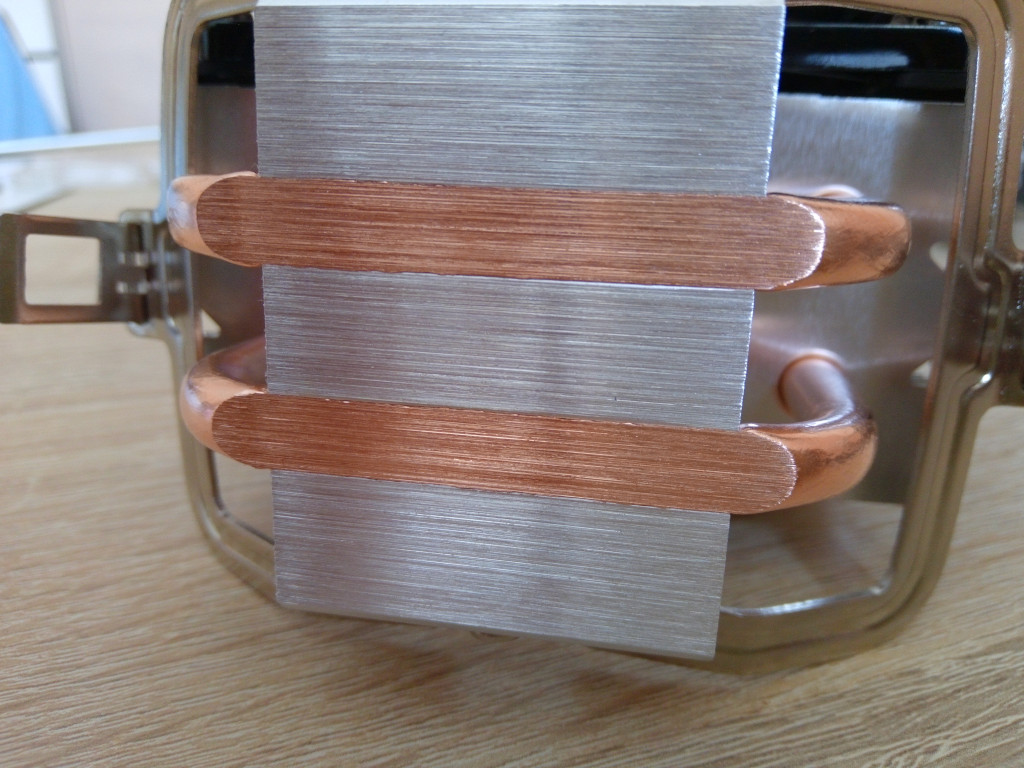

Поверхность радиатора

Поверхность радиатора сделана заподлицо с двумя медными теплотрубками. Полировка довольно грубая как алюминиевой, так и медной части. Вся надежда на термопасту.

Смонтированный на материнскую плату кулер смотрится довольно неплохо. Благодаря своим скромным размерам он не перекрывает слоты ОЗУ и ничему не мешает.

Во время осмотра и монтажа меня не покидало чувство максимальной дешевизны изделия и, скажу откровенно, аналогичный по размерам и цене кулер Zalman CNPS5X Performa было ставить гораздо приятнее. Но Hyper T20 выигрывал по цене пускай и копейки, однако, при ограниченном бюджете это явилось решающим фактором.

Cooler Master Hyper T20 в работе

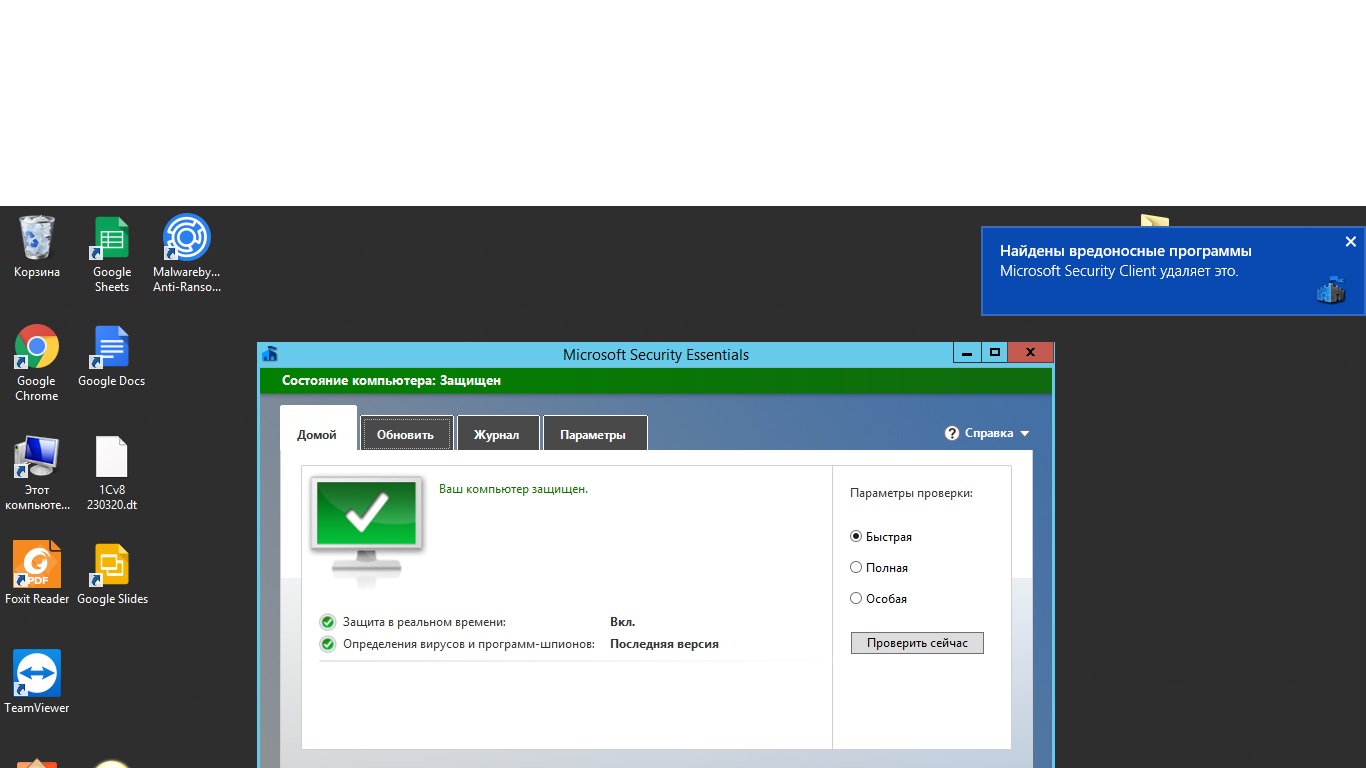

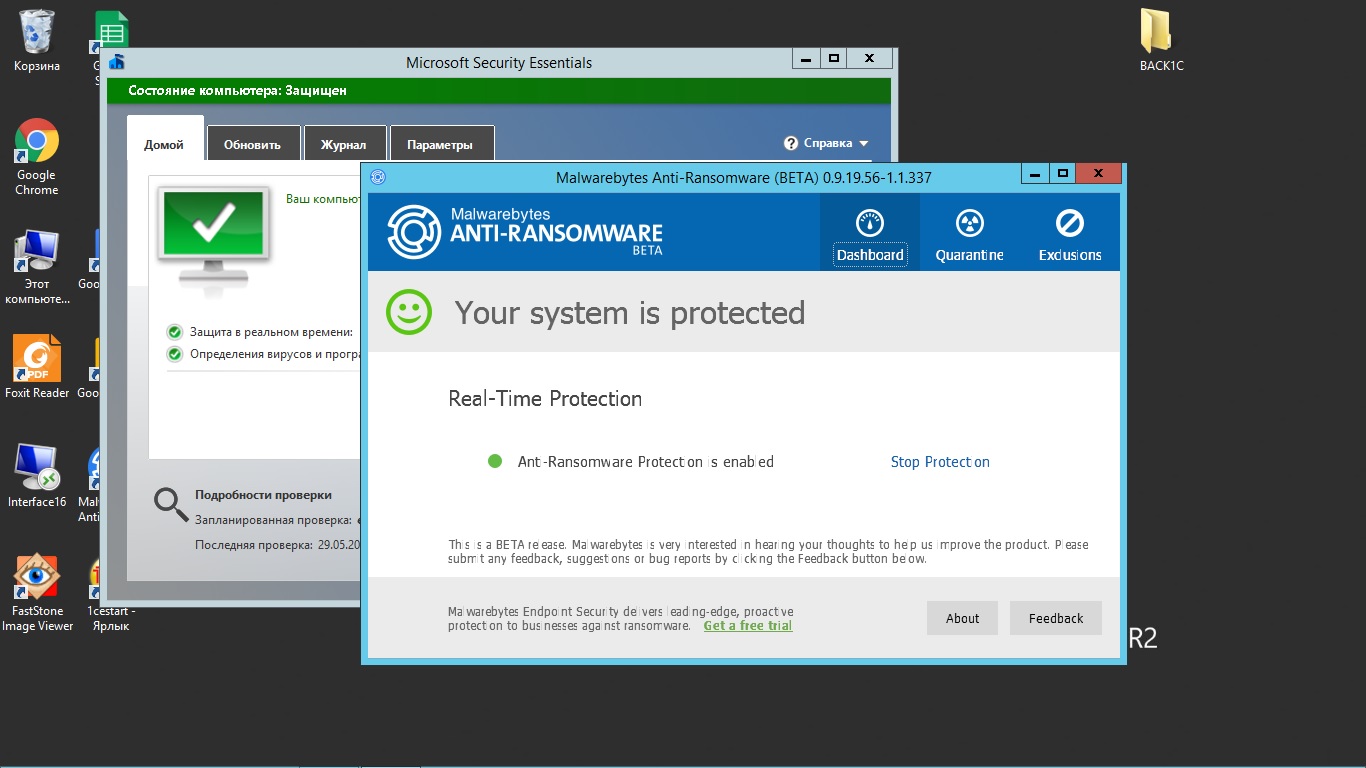

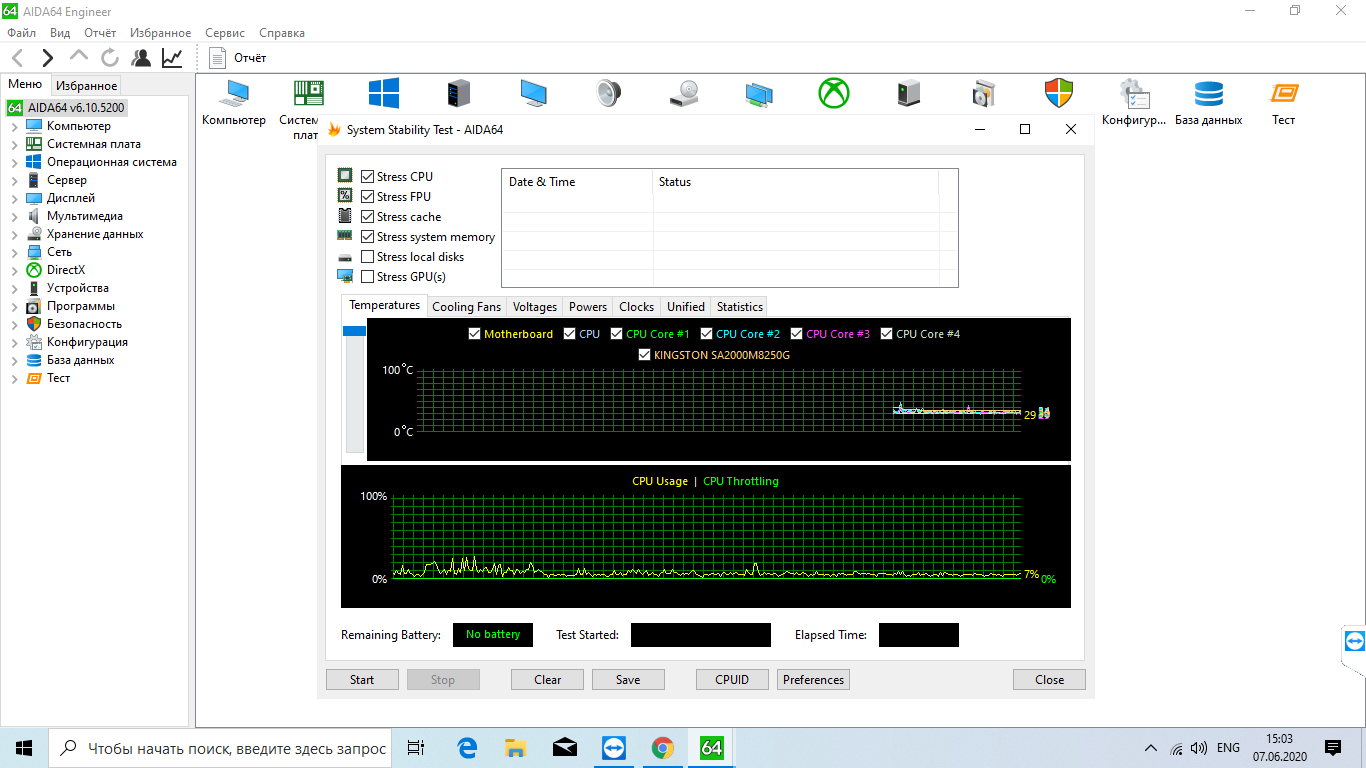

В режиме рабочего стола Cooler master Hyper T20 удерживал температуру процессора Intel Core i5 9100F в районе 30 градусов Цельсия.

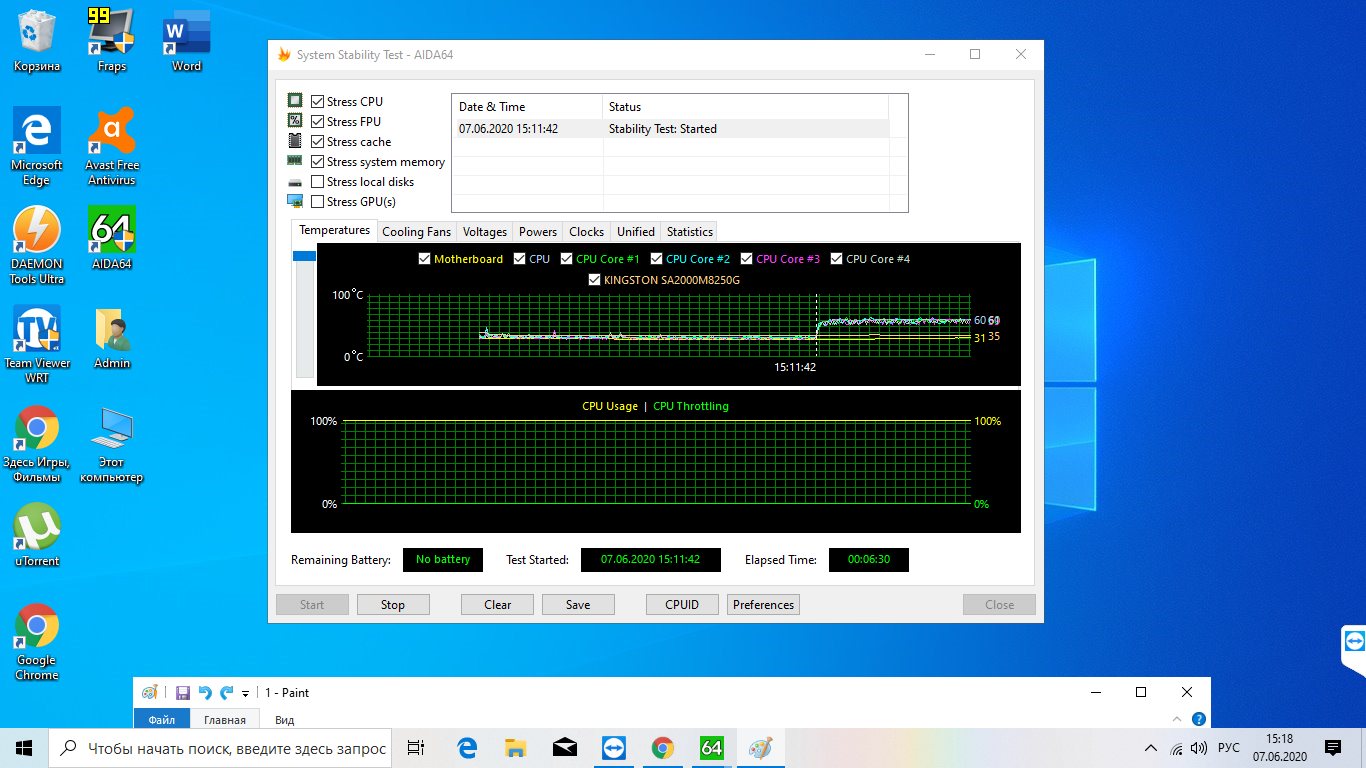

Под нагрузкой в стресс-тесте AIDA64 температура держалась на отметке 60 градусов.

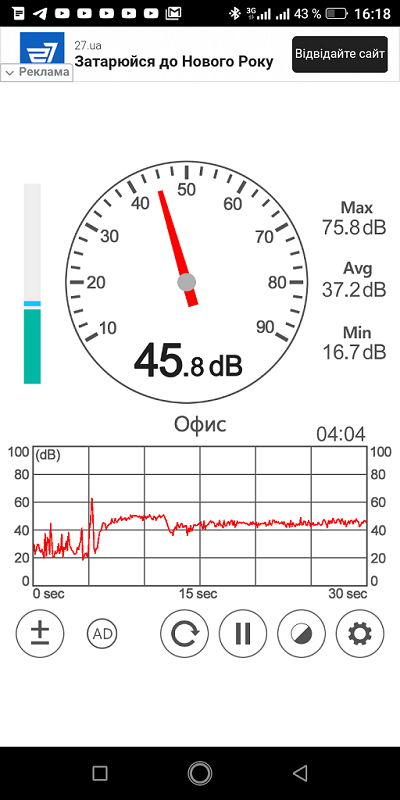

Шум от вентилятора Hyper T20 при этом составил ~39Дб. Довольно тихо за такую цену.

Для сравнения: охлаждение поставляемое в комплекте с процессорами Intel в аналогичной ситуации будет шуметь громче.

В целом, данный кулер можно смело рекомендовать в сборки с процессорами имеющими тепловыделение до 100Вт.